Wer schon ein ISMS betreibt ist gut gerüstet um mit denselben Werkzeugen auch die Anforderungen des Datenschutzes zu managen. Natürlich wird viel darüber geredet, dass ein ISMS nativ bereits gut geeignet ist, die Anforderungen des Artikel 32 DSGVO zu erfüllen. Aber die DSGVO besteht aus so viel mehr als nur aus Vertraulichkeit, Verfügbarkeit und Integrität der Daten.

Die Norm ISO/IEC 27552 schickt sich an, die Werkzeuge des ISMS so zu ergänzen, dass damit auch die Anforderungen der DSGVO respektive des Datenschutzes gemanaged werden können. Das wäre dann sogar zertifizierbar und könnte so auf dem Zertifikat stehen: ISO/IEC 27001 mit Erweiterung ISO/IEC 27552 oder so ähnlich. Das muss mit der Zertifizierungsstelle ausgehandelt werden. Die ISO/IEC 27552 alleine ist nicht zertifizierbar, würde auch keinen Sinn machen, denn sie ist explizit als sektorspezifische Erweiterung geschrieben. Die wesentlichen Aspekte der Erweiterung will ich kurz erläutern um dann in weiteren Beiträgen auf die Details einzugehen

Kontext: Zu Beginn jeder ISMS Implementierung steht die Betrachtung des Kontext. Aus dem Kontext wird der Geltungsbereich des ISMS und die Rahmenbedinungen hergeleitet. Mit der Erweiterung sind zusätzliche Aspekte im Kontext zu betrachten. Dazu gehören z.B. die zu beachtenden Datenschutzgesetze DSGVO, BDSG und weitere relevante Gesetze, aktuelle Rechtsprechung, Orientierungshilfen und Statements der Aufsichtsbehörden. Außerdem muss die Rolle des Unternehmens berücksichtigt werden. Das Unternehmen kann neben Verantwortlicher auch Auftraggeber oder Auftragnehmer in einer Auftragsverarbeitung nach Art. 28 DSGVO sein. Auch eine gemeinsame Verantwortlickeit nach Art. 26 DSGVO muss im Kontext betrachtet werden. Entsprechend sind die Vorgaben zu erfassen und zu erfüllen.

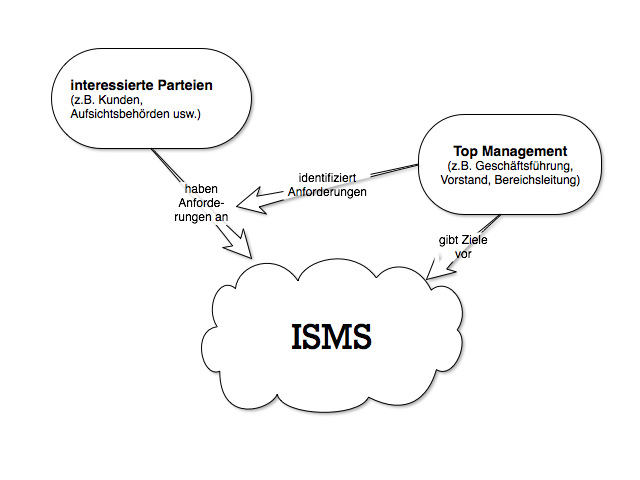

Interessierte Parteien: Das ein oder andere ISMS betrachtet die Mitarbeiter des Unternehmens als interessierte Partei. Mit der Erweiterung gehören sie definitiv dazu, ebenso wie Kunden (natürliche Personen), Leads, Websitebesucher und andere deren personenbezogene Daten verarbeitet werden ohne das bereits ein Vertragsverhältnis besteht. Auch die Aufsichtsbehörde gehört zu den interessierten Parteien, ebenso wie Auftraggeber und Auftragnehmer in einer Auftragsverarbeitung. Die jeweiligen Anforderungen ergeben sich direkt aus dem Gesetz.

Geltungsbereich: Der typische Geltungsbereich eines ISMS umfasst die IT und Bereiche der Wertschöpfungskette in denen die Unternehmenswerte eine Rolle spielen. Häufig ist der Geltungsbereich bewusst eng gewählt, da die Implementierung getrieben wird durch äußere Anforderungen. Ausgehend von der Kontextbetrachtung und den Anforderungen der interessierten Parteien muss der Geltungsbereich auch die Unternehmensbereich beinhalten in denen personenbezogene Daten verarbeitet werden. Dazu gehört üblicherweise neben der IT auch die Personalabteilung und Marketing/Vertrieb. Natürlich können dazu auch noch weitere Bereiche gehören. Auch die Systeme im Geltungsbereich müssen ergänzt werden. War z.B. bislang die Telefonanlage nicht im Geltungsbereich, weil nicht kritisch für die Leistungserbringung, dann muss sie jetzt mit dazugenommen werden, da dort personenbezogene Daten verarbeitet werden. Mehr dazu im Punkt Risikomanagement.

Schnittstellen: Ein Unteraspekt des Geltungsbereichs sind die Schnittstellen und Abhängigkeiten. Mit der Erweiterung kommen neue Schnittstellen dazu, z.B. zur Aufsichtsbehörde, zur Mitarbeitervertretung, zu Verbraucherschutzverbänden oder zu einem externen Datenschutzschutzbeauftragten. Auch zu Auftragsverarbeitern oder zu Auftraggebern einer Auftragsverarbeitung müssen Schnittstellen definiert und dokumentiert sein und gesteuert werden.

Leitlinie: Die Leitlinie sollte auch angepasst werden. Es muss klar daraus hervorgehen, dass es nicht nur um den Schutz des Unternehmens geht, sondern auch um den Schutz der Personen, deren Daten verarbeitet werden. Auch wenn die Schutzgrunddebatte rund um die DSGVO noch nicht abgeschlossen ist, sollte man sich mit diesen juristischen Details nicht rumschlagen. Die Rechte und Freiheiten der Menschen, deren Daten verarbeitet werden müssen geschützt werden. Darauf muss sich das Top Management in der Leitlinie festlegen. In der Leitlinie wird das Managementsystem umbenannt. Aus „Informationssicherheit“ wird „Datenschutz und Informationssicherheit“, aus Informationssicherheits Managementsystem“ wird „Datenschutz und Informationssicherheits Managementsystem (DIMS)“. Oder wer es lieber englisch mag: Aus „information security“ wird „privacy and information security“, aus „information security management system“ wird (Achtung!!!) „privacy and information management system (PIMS)“. Außerdem sollten in der Leitlinie auch zusätzliche Verantwortlichkeiten festgelegt werden, wie z.B. der Datenschutzbeauftragte, das Mitglied der obersten Leitungsebene, das für Datenschutz verantwortlich ist, vielleicht noch bereichsspezifische Verantwortlichkeiten. Es gibt noch eine Menge weitere sinnvolle Inhalte für die Leitlinie, wenn es um Datenschutz geht, aber ich brauche ja auch noch Stoff für weitere Beiträge.

Risikomanagement: Das ist sicher der spannendste Teil, denn hier geht es an’s Eingemachte. Risikomanagement in einem ISMS ist für viele schon eine Herausforderung. Das merke ich in meinen Workshops immer wieder. Die Angst davor, das Ungewisse und die Ahnung der Komplexität wirkt manchmal lähmend. Keine weiß wo er anfangen soll. Zum Glück ist es aber gar nicht so schwer. Dazu habe ich ja schon geschrieben und werde bestimmt noch mehr schreiben. Um das Risikomanagement um Datenschutz zu erweitern muss erst mal eine Grundsatzentscheidung getroffen werden: ein integriertes Risikomanagement oder zwei separate Prozesse. Ich bevorzuge jetzt einfach mal den integrierten Prozess. Dazu muss das Risikomanagement erweitert werden um Risiken der Verarbeitung personenbezogener Daten und des Mißbrauchs oder der Verletzung des Schutzes personenbezogener Daten. Dazu müssen neue Kriterien festgelegt werden. Analog zum Schutzbedarf bei Assets, müssen Verarbeitungsprozesse personenbezogener Daten auf ihr Risiko hin bewertet werden. Eine Datenschutz Folgenabschätzung (Vergleichbar mit der Risikoeinschätzung nach ISO 27001) muss gemacht werden, wenn a) die Verarbeitung ein voraussichtlich hohes Risiko für die betroffenen Personen birgt oder b) die Aufsichtsbehörden den Prozess auf die Positivliste gesetzt haben. Um die Bewertung nach a) zu machen, verwende ich die Risikokriterien der WP29. Die Einschätzung des Risikos kann dann nicht mehr nach Auswirkungen für das Unternehmen erfolgen, sondern muss dem Risiko für die betroffenen Personen Rechnung tragen (Eine entsprechende Methodik dazu liefert die ISO 29134). Dazu sind andere Auswirkungsklassen nötig. Während Unternehmensrisiken häufig nach kaufmännischen Gesichtspunkten bewertet werden, sind die Risiken für betroffenen Personen vielfältigter. Dazu gehören z.B. Verletzung der Rechte, finanzielle Auswirkungen, Verlust des Ansehens, Gefahr für Leib und Leben, Auswirkungen auf nur mittelbar Beteiligte (z.B. Familienangehörige) usw. Hier müssen also entsprechende Kategorien und Abstufungen festgelegt werden, mit denen die Risiken für die betroffenen Personen beurteilt werden können. Auch hier kann eine Matrix nach Auswirkung und Eintrittswahrscheinlichkeit festgelegt und Risikoakzeptanzkriterien festgelegt werden. Die aus der Risikobewertung resultierende Anwendbarkeitserklärung muss dann um die zusätzlichen Maßnahmen für Verantwortliche (Kapitel 7 ISO 27552) und/oder Auftragsverarbeiter (Kapitel 8 ISO 27552) ergänzt werden. Die bereits in der Anwendbarkeitserklärung enthaltenen Maßnahmen müssen um Datenschutzaspekte ergänzt werden. Die entsprechenden Umsetzungshinweise dazu sind im Kapitel 6 ISO 27552 zu finden.

Sonstiges: Zusätzliche KPI für die Leistungsbewertung machen Sinn und können entwickelt werden. Auch die Managementbewertung kann ergänzt werden, aber das muss nicht explizit gemacht werden, da es sich in einem integrierten Managementsystem sowieso ergibt. Das Auditprogramm sollte um Auditaktivitäten rund um den Datenschutz erweitert werden. Dazu gehören nicht nur technische Überprüfungen, sondern z.B. auch Reifegradmessungen in den verschiedenen Bereichen. Transparenzprüfung der Informationspflichten usw. Die weiteren Bestandteile des ISMS bleiben, bis auf die Namensänderung, weitestgehend gleich.

Fazit: Die Anpassungen des Managementsystems sind überschaubar. Die zusätzlichen Aufgaben die sich daraus ergeben sind aber doch aufwendig, müssen aber sowieso gemacht werden, da sie sich im Wesentlichen aus den Anforderungen für Verantwortliche nach DSGVO ergeben. Das Managmentsystem erleichtert aber die Steuerung dieser Aktivitäten und sorgt dafür, dass das Thema nicht wieder in Vergessenheit gerät.