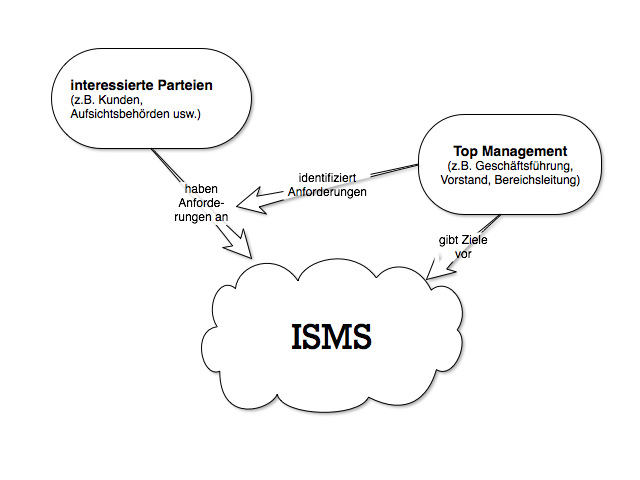

Die Norm ISO/IEC 27001 beschreibt ein auf die Erfüllung von Zielen und Anforderungen sowie auf kontinuierliche Verbesserung ausgerichtetes Managementsystem. Die Anforderungen werden von den sogenannten interessierten Parteien bestimmt. Die Ziele werden vom Top Management vorgegeben. Bereits durch diese Vorgehensweise wird klar dass das Managementsystem einen Top-Down Ansatz verfolgt.

Auch die Bezeichnung Managementsystem lässt darauf schließen, denn Management hat die Bedeutung von steuern und lenken. Es muss also dann auch einen Steuerer und Lenker geben. Das kann eine Einzelperson (z.B. Geschäftsführer) oder ein Gremium (z.B. Vorstand) sein.

In der deutschen Version des Standards wird an dieser Stelle von der „obersten Leitung“ gesprochen. ISO 27000 definiert „Top Management“ bzw. „oberste Leitung“ als „Person oder Gruppe von Personen die eine Organisation auf höchster Ebene lenkt und kontrolliert“. Sollte der Geltungsbereich des Managementsystems nicht die gesamte Organisation erfassen, so bezieht sich der Begriff „oberste Leitung“ auf die Person oder Gruppe von Personen die den entsprechenden Teil der Organisation auf höchster Ebene (bezogen auf den Geltungsbereich des Managementsystems) lenkt bzw. steuert.

Dem Top Management werden ganz konkrete Aufgaben zugewiesen. Diese Aufgaben nennen sich Führung und Verpflichtung und sind in Kapitel 5.1 definiert. In dieser Serie werden die Aufgaben genauer beleuchten und auch der Frage nachgehen, wie sich die Erfüllung dieser Aufgaben in einem Audit nachweisen lässt.

Politik und Ziele

Die erste Aufgabe des Top Managements ist, eine Informationssicherheitspolitik und Informationssicherheitsziele festzulegen. Diese müssen mit der Unternehmensstrategie im Einklang sein. Der an dieser Stelle gewählte Begriff der „Politik“ ist eine Übersetzung des englischen „policy“ und bedeutet „Allgemeine Absicht und Anweisung, die formell durch das Management ausgesprochen wird.“ Das Top Management erklärt also seine allgemeine Absicht und formuliert dazu entsprechende Anweisungen. Diese Anweisungen können natürlich auch in Form von geforderten Ergebnissen zum Ausdruck gebracht werden oder als Grundsätze für strategische oder operative Entscheidungen formuliert werden. Sie können auf verschiedene Bereiche (Finanzen, Umwelt, Gesundheit, Sicherheit) oder unterschiedliche organisatorische Ebenen (Strategie, Unternehmensweit, Projekt, Produkt, Prozess) angewandt werden. Hier einige Beispiele zu Grundsätzen:

Vertraulichkeit ist wichtiger als Verfügbarkeit.

Risikoübertragung ist als Option zu bevorzugen.

Mitarbeiter, Wissen und Erfahrung sind unsere wichtigsten Assets.

Bei der Beurteilung von Risiken steht die Auswirkung eines Risikos auf die Sicherheit unserer Kunden und Mitarbeiter an erster Stelle. Finanzielle Auswirkung sind erst nachgelagert zu berücksichtigen.

Ziele können auf dieser Ebene zum Beispiel so aussehen:

Sicherheitsvorfälle werden auftreten. Unser Ziel ist es auf erkannte Risiken in einer Weise zu reagieren, dass wir Sicherheitsvorfälle zügig erkennen, vorbereitete Gegenmaßnahmen einleiten können und kein Schaden für unsere Kunden und Mitarbeiter entsteht.

Durch ein international anerkanntes Zertifikat wollen wir ein klares Signal setzen und unsere Verpflichtung zur Erfüllung der Anforderungen unserer Kunden und Partner zeigen.

In allen Entscheidungen und Projekten sollen die Anforderungen an die Informationssicherheit berücksichtigt werden.

Diese Grundsätze, Ziele und Absichten sind in allen Phasen des Informationssicherheits-Managementsystems (Betrieb, Implementierung, Überprüfung und Verbesserung) zu berücksichtigen. In der regelmäßig stattfindenden Managementbewertung überprüft das Top Management ob diese Ziele erreicht wurden bzw. die Grundsätze eingehalten wurden und entscheidet über notwendige Änderungen am ISMS.

Integration

Das Top Management muss sicherstellen, dass die Anforderungen des Informationssicherheits-Managementsystems in die Geschäftsprozesse integriert sind. Es geht in dieser Aufgabe nicht mehr um die Anforderungen der interessierten Parteien oder die Zielvorgaben des Top Managements. Hier geht es um die Anforderungen des ISMS. Diese Anforderungen ergeben sich aus den Managementprozessen und den Sicherheitsprozessen. Dazu gehören z.B. die Anforderungen an die Lenkung dokumentierter Information, die Umsetzung des Auditprogramms, die Messung der Informationssicherheitsleistung oder der Nachvollziehbarkeit von Verfahren usw. Es handelt sich also um „Zulieferung“ oder „Unterstützung“ des Managementsystems durch die Organisation selbst. Viele Management- und Sicherheitsprozesse kann die Informationssicherheitsorganisation nicht durchführen ohne Unterstützung der Organisation. Ein paar Beispiele:

Die Identifikation von Risiken im Risikomanagementprozess ist nicht möglich ohne ein Inventar der Werte. Dieses Inventar muss von der Organisation bzw. den Fachbereichen zur Verfügung gestellt werden.

Das Auditprogramm kann nur sinnvoll aufrechterhalten werden, wenn der Verantwortliche für das Auditprogramm über ausreichend Information zur Risikohöhe in den Bereichen oder zu aufgetretenen Sicherheitsvorfällen verfügt. Natürlich müssen die Auditaktivitäten auch von den Fachbereichen unterstützt werden, da sonst kein sinnvolles Audit möglich ist.

Es gibt in fast jedem Management- und Sicherheitsprozess Abhängigkeiten zu verschiedenen Teilen der Organisation. Ohne deren Unterstützung bzw. Zuarbeit ist kein wirksamer Betrieb des ISMS möglich. Es würde so eine Schattenorganisation entstehen, die vielleicht Normkonform aufgebaut ist, aber keine Wirkung entfalten kann.

Es ist Aufgabe des Top Managements dafür zu sorgen, dass die nötige Zuarbeit und Unterstützung der Fachbereiche vorhanden ist.

Ressourcen

Das Top Management muss die Ressourcen für das ISMS zur Verfügung stellen. Zielvorgaben ohne die Verfügbarkeit von Ressourcen sicherzustellen kann kaum als gutes Management angesehen werden. In der Realität kommt es aber durchaus vor, dass das Management das Ziel vorgibt, ein ISMS aufzubauen, durchaus auch mit einer zeitlichen Vorgabe, sich dabei aber nicht bewusst ist, welcher Aufwand mit einer ISMS Implementierung verbunden ist. Bei dieser Vorgehensweise ist die Informationssicherheitspolitik entweder ein reines Lippenbekenntnis, oder die Implementierung und der Betrieb des ISMS werden zu einer Zumutung für die Mitarbeiter. In jedem Fall ist die Erfolgsaussicht ziemlich begrenzt.

Ressourcen beinhaltet natürlich nicht nur Personal, sondern auch Material, Räumlichkeiten, Ausstattung, Schulungen usw. An dieser Stelle muss das Top Management seiner Absichtserklärung Taten folgen lassen und die Ressourcen zur Verfügung stellen. Auch wenn die Norm es nicht explizit fordert, empfiehlt es sich natürlich im Vorfeld eine Aufstellung der benötigten Ressourcen zu machen, damit die Zielvorgaben auch realistisch sein können.

Bedeutung des ISMS

Das Top Management muss die Bedeutung eines wirksamen ISMS vermitteln und allen Beteiligten klar machen, wie wichtig es ist, die Anforderungen des ISMS zu erfüllen. Dies zu Vermitteln erfordert vom Top Management klare Kommunikation. Es muss für die Mitarbeiter der Organisation klar erkennbar sein, dass das Top Management hinter dem Informationssicherheits-Managementsystem steht und ihm die nötige Priorität einräumt. In vielen Organisation ist es dafür nötig, wiederholt das Thema anzusprechen. Dabei kann es schwer sein, die Balance zu halten, zwischen Bedeutung vermitteln und das Thema totzureden. Dies ist besonders wichtig um die Integration der Anforderungen des ISMS in die Geschäftsprozesse zu gewährleisten. Der Beauftragte für das Informationssicherheits-Managementsystem benötigt diese Unterstützung, da er sich sonst bei dem Versuch der Integration schnell abnutzt. Auch die Akzeptanz der Mitarbeiter für das Thema Informationssicherheit hängt davon ab, dass das Top Management die Bedeutung vermittelt.

Im zweiten Teil der Serie werden die folgenden Punkte erläutert:

- Zielerreichung

- Anleitung

- Verbesserung

- Führungskräfte